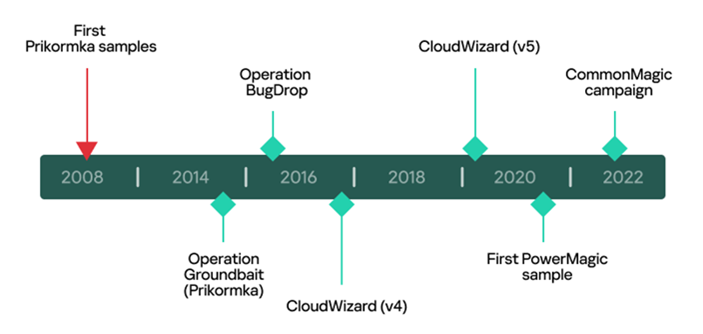

В марте 2023 года «Лаборатория Касперского» рассказала о целевых атаках на организации в Донецке, Луганске, Крыму. К середине мая эксперты компании обнаружили ещё более сложную вредоносную активность той же кибергруппы. Теперь целями злоумышленников становятся не только организации в Донецке, Луганске и Крыму, но и отдельные люди, дипломатические представительства и научно-исследовательские организации в Центральной и Западной Украине. Атаки, о которых сообщалось в марте, совершаются с использованием фреймворка CommonMagic, а эти — с использованием модульного фреймворка CloudWizard. Кроме того, эксперты «Лаборатории Касперского» обнаружили данные, которые позволяют предположить, что эта же кибергруппа стоит за кампаниями Operation BugDrop и Operation Groundbait (Prikormka).

Кампания кибершпионажа, о которой сообщали в марте, длится как минимум с сентября 2021 года. В ней используется ранее неизвестное специалистам по кибербезопасности вредоносное ПО — сложный модульный фреймворк, который эксперты «Лаборатории Касперского» назвали CommonMagic. Он устанавливается после заражения устройства PowerShell-бэкдором.

В марте экспертам «Лаборатории Касперского» многое ещё было неясно: они продолжили расследование, сфокусировавшись на кампаниях прошлых лет. В мае была обнаружена кампания, использующая модульный фреймворк CloudWizard. Эксперты «Лаборатории Касперского» зафиксировали в общей сложности 9 модулей. Каждый из них отвечает за различные вредоносные действия. В их числе сбор файлов, создание скриншотов, кража паролей, перехват нажатий клавиш на клавиатуре или записей аудио с микрофона. Один из модулей извлекает cookie-файлы учётных записей Gmail и затем может получить доступ к журналам активности, списку контактов и всем письмам в электронной почте жертвы.

Эксперты «Лаборатории Касперского» проанализировали CloudWizard и заметили значительные сходства между этим фреймворком и двумя кампаниями 2015—2016 гг.: Operation Groundbait (Prikormka) и Operation BugDrop. В них используется похожий код и формат наименования файлов. Также во всех этих случаях для размещения использовались хостинги украинских провайдеров и совпадал список целей в Центральной, Западной и Восточной Украине. Кроме того, CloudWizard имеет сходство с кампанией CommonMagic. Некоторые части кода идентичны, используется одинаковая библиотека шифрования, схожий формат именования файлов, а также оба фреймворка используются в атаках в одних и тех же регионах.

На основе этих данных эксперты «Лаборатории Касперского» сделали вывод, что вредоносные кампании Operation Groundbait (Prikormka), Operation BugDrop, CommonMagic, и CloudWizard связаны.

Группа, ответственная за эти атаки, ведёт кампании кибершпионажа в этом регионе более 15 лет и всё время совершенствует свои инструменты. Учитывая, что геополитика по-прежнему важный фактор, формирующий ландшафт киберугроз, полагаем, что подобные атаки продолжатся в регионе в обозримом будущем.

Леонид Безвершенко, эксперт по кибербезопасности «Лаборатории Касперского».

Чтобы защититься от сложных кибератак, «Лаборатория Касперского» рекомендует компаниям:

- предоставлять специалистам SOC-центра доступ к самым свежим данным об угрозах, например к порталу Kaspersky Threat Intelligence Portal, на котором собраны данные о кибератаках, накопленные за более 20 лет работы «Лаборатории Касперского». Свободный доступ к базовым функциям открыт по ссылке https://opentip.kaspersky.com/;

- внедрять EDR-решения, например Kaspersky Endpoint Detection and Response, для обнаружения угроз на конечных устройствах, расследования и своевременного восстановления после инцидентов;

- в дополнение к основным защитным продуктам использовать решение корпоративного уровня, способное детектировать продвинутые угрозы на сетевом уровне на ранней стадии, такое как Kaspersky Anti Targeted Attack Platform;

- обучать сотрудников базовым правилам кибергигиены, поскольку целевые атаки часто начинаются с фишинга или других техник социальной инженерии.